I创杯比赛官网漏洞挖掘

一.I创杯比赛官网漏洞挖掘

1.外围打点

针对该系统进行信息收集,子域名,端口开放,脚本语言,服务器类型,中间件类型,包括官网里的公众号(经验证,公众号和网站一致),敏感目录扫描等等。

2.逐个测试

前期的信息收集完毕,着手针对系统进行测试,findsomething发现了几个带参数id的url,尝试进行SQL注入。

单引号测试一下直接拦截,不断fuzz看看到底是哪个参数被拦截了……然后由于站点的waf以及防护策略就此作罢。

继续测试别的点,经测试,xss被拦截,../../../被拦截。几乎所有涉及到敏感操作的都会被拦截,继续测逻辑。

3.柳暗花明

因为是个报名网站,所以难免有注册登陆以及找回密码等选项,试试能否挖出来逻辑洞。

注册登陆之后,测一下越权/未授权等等。

基于sessionid做鉴权,暂无越权什么的,个人信息更新框也用了正则杜绝特殊字符的输入。

尝试退出,在找回密码处测试验证码回显、密码找回等漏洞,发现验证码功能没办法正常使用,于是继续进入个人中心页面,发现个人中心的URL有些不一样,尝试删除目录,逐级往前,然后出来了一个活动报名界面。

点击进入,页面跳转,来到一个报名处,点击参赛报名,然后填写个人信息,按照要求一步一步填写,在第二个步骤界面,出现了一个上传点。

好家伙,终于来了,但是无奈的是上传不了脚本文件,白名单限制了,绕不过去。但是可以正常上传图片等类型。还可以进行图片预览与删除。

4.文件删除漏洞x1

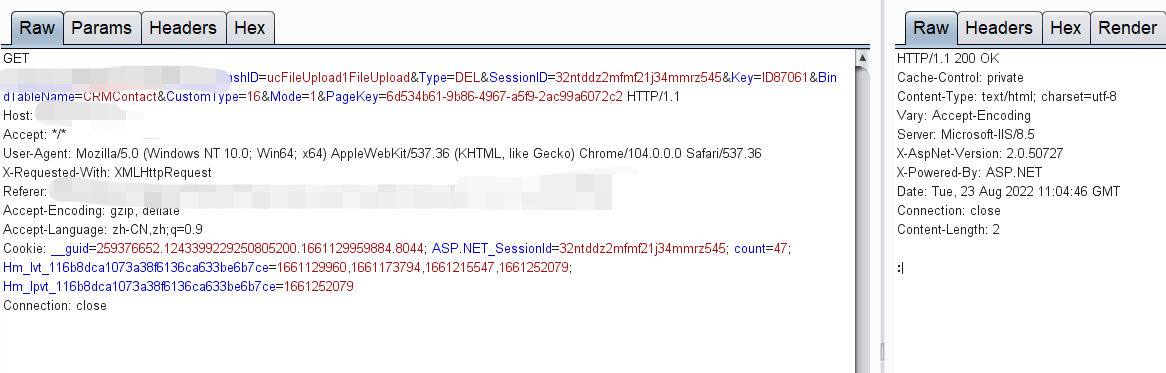

在删除图片的时候,bp抓到的包,其中一个Key参数很可疑,type是文件操作类型

将数据包发送到repeater界面重放:

第一次放包是获取上传图片的名称与Key的值,第二次重放是进行删除操作:

尝试访问图片得到404,删除成功,更改Key的值进行尝试,文件删除漏洞x1

5.JS审计再出洞

既然已经挖到了一个接口存在文件删除,那就继续挖下去。查看网站源代码,发现了又一处接口:

这个Key似曾相识啊,这不就是刚刚的文件删除的参数么,看代码意思为展示图片(文件)的意思,于是将刚刚获取到的文件Key值进行拼接操作,文件下载x1:

根据图片中给出的json数据可以得知文件下载的URL需要一个ID值,猜测这个ID值就是Key=IDxxxx中的xxxx,继续构造URL进行测试,于是:

此时可遍历ID值进行文件下载,由于参赛报名涉及到实名制(个人身份证等图片),不再放出。

6.转换思路-未授权到手

不管是刚刚的删除文件操作还是下载文件,网站URL路径中都有一个SessionID参数,不妨尝试一下删除SessionID参数值进行未授权操作,未授权x1

此处仍可遍历Key的值来进行未授权访问,Key表示文件(图片)的标识,未授权下方给出的是(图片)文件的URL,直接访问可得到敏感信息(包括身份证等信息)。